Ao navegar on-line, você deve ter notado que alguns websites exibem um pequeno cadeado no lado esquerdo da barra de endereço, indicando que o conteúdo é seguro e que a conexão entre seu navegador e o website está criptografada para evitar um ataque Man-in-the-Middle.

O que é um ataque Man-in-the-Middle (MiTM)?

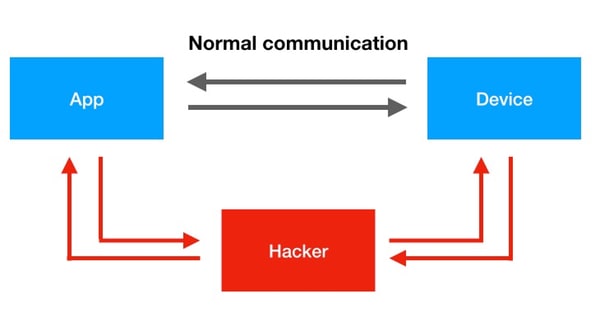

Quando você tenta acessar uma página web, a informação viaja do servidor para seu computador através de uma super-estrada de cabos, roteadores e switches de computador que esticam a Internet pelo mundo. Como os ladrões de rodovias de velhos e modernos atacantes sabem que você é vulnerável em cada "junção". Estes pontos são onde seus dados podem ser interceptados, lidos e até alterados. Um ataque homem no meio é um procedimento que permite que um atacante se interponha entre você e o computador com o qual você está se comunicando para ler a conversa ou alterá-la. O procedimento era extremamente comum antes da mudança maciça para HTTP-Secure, e ainda é comum hoje em dia, embora um pouco mais complicado de ser realizado.

Depois de visar PCs durante anos, os onipresentes ataques de homem no meio passaram para os celulares. Por causa da falha em avaliar o impacto destes ataques, os consumidores conectam seus telefones às redes públicas para se manterem conectados, especialmente quando estão de férias.

A maior ameaça surge da lenta taxa de detecção. Os usuários nem sempre conseguem descobrir se a rede em que estão é legítima ou se alguém está ouvindo o tráfego, seja no aeroporto, hotel ou cafeteria no final da rua. Nosso vício na Internet também nos levou a usar o mesmo dispositivo tanto para negócios quanto para lazer, expondo-nos automaticamente a riscos. Os usuários finais são a maior ameaça às empresas. Uma vez conectados a uma rede não confiável, as credenciais ou e-mails podem ser divulgados.

Exemplos

Quando duas partes iniciam uma conversa, elas normalmente estabelecem uma conexão e trocam o que são chamadas chaves públicas - chaves usadas para encriptar as conversas antes de serem enviadas através dos fios. Imaginemos Alice e Bob conversando na web. Quando Alice chega a Bob, ela envia sua chave pública. Bob criptografa todas as mensagens para Alice com sua chave pública. Bob, por sua vez, também enviará a Alice sua chave pública. Quando Alice recebe a mensagem criptografada de Bob, ela a descriptografa com sua chave privada e a lê. Agora imagine uma terceira pessoa entre Alice e Bob. Seu nome é Peter. Peter intercepta a chave pública de Alice enquanto ela viaja até Bob e a substitui por sua própria chave pública. Ele também intercepta a chave pública de Bob e a substitui por sua própria chave quando ela viaja para Alice. Agora tanto Alice quanto Bob encriptam informações com a chave pública de Peter e Peter pode descriptografá-las com sua própria chave privada. Após a decriptação, ele lê a mensagem, talvez a altere, depois a codifica com a chave pública de Alice interceptada no primeiro passo e encaminha a mensagem para Alice. Ele procura toda a comunicação de e para Bob ou Alice e nenhum dos dois sabe que ele está escutando.

As redes Wi-Fi desprotegidas ou não protegidas não são o único ponto de entrada que um hacker pode usar para lançar um ataque "man-in-the-middle". Cada vez que você entra online e usa um serviço de proxy para anonimizar seu endereço IP ou contornar as restrições em seu local de trabalho, lembre-se que o servidor proxy normalmente age como um homem no meio.

Suas visitas à página e atividades online como transferências de arquivos, transações financeiras ou e-mails podem ser capturados por criminosos cibernéticos através de um servidor proxy hostil. Você está expondo todas as suas informações a terceiros.

Os servidores VPN devem proteger sua infra-estrutura, mantendo sua conexão criptografada. Servidores VPN comprometidos ou desonestos também podem permitir que terceiros roubem seus dados, mas, pior ainda, podem redirecionar seu tráfego e usar sua conexão de Internet para esquemas ilegais. Na ausência de uma conexão segura, quando você descobrir que instalou um programa malicioso, poderá ser tarde demais.

Prevenção de ataques MiTM

Se você não é versado em tecnologia, não há muito que você possa fazer a respeito. Os ataques de homem no meio são muito difíceis de detectar, por isso é melhor prevenir do que remediar.

Se você está de férias e seu telefone se conecta automaticamente a uma rede, você pode ser vítima de um ataque MitM. Se lhe for pedido para instalar um aplicativo VPN ou aceitar um certificado digital, você está a caminho de um ataque "Man-in-the-middle". A maneira mais fácil de identificar ataques man-in-the-middle é verificar se o certificado SSL é emitido para a entidade que você está esperando visitar. Idealmente, ele deveria ter sido emitido por uma autoridade certificadora legítima e confiável. Se seu navegador se opõe à validade ou legitimidade de um certificado, feche a página imediatamente e peça ajuda antes de inserir qualquer credencial. Você pode verificar o certificado SSL olhando no canto superior esquerdo do seu navegador para ter certeza de que diz HTTPS em verde. Isto significa que sua conexão está criptografada e seus dados ocultos.

Como não há como detectar adequadamente estes ataques, é melhor jogar pelo seguro desde o início:

- Certifique-se de que as conexões sejam HTTPS e não HTTP.

- Verifique novamente se o certificado SSL não está expirado e se é emitido por um provedor confiável.

- Evite VPNs e proxies gratuitos.

- Mude regularmente as senhas e não as reutilize.

- Não conecte a redes públicas suspeitas, seja desconfiado mesmo quando se trata de Wi-Fi de hotel, e nunca instale ou baixe nada.

- Use uma solução de segurança que seja capaz de escanear conexões HTTPS.

- Se não houver alternativa e você tiver que se conectar a tal rede, evite fazer pagamentos e login em contas de mídia social ou contas de e-mail.

Agora que lhe demos arrepios, vejamos o lado positivo do "man-in-the-middle". Nem todo o MiTM é ruim. Tais técnicas podem ser usadas para sua própria segurança. Como cada vez mais sites maliciosos e malware estão mudando para comunicação HTTPS segura para exfiltrar dados e garantir que sua solução de segurança não possa interceptar tráfego desonestos, algumas soluções de segurança usam proxy SSL - módulos que decodificam o tráfego SSL / TLS, inspecionam-no para detectar o badware e depois o reencriptam e o encaminham para o destino. Algumas soluções de controle dos pais também tomam esta estrada para garantir que as conversas criptografadas de seu filho não contenham algo com o qual você possa se preocupar.