Embora possa haver mais de 1 bilhão de programas maliciosos (malware) na Internet procurando por vítimas para infectar, uma classe específica de malware vem causando perdas financeiras e preocupações de segurança há anos: Ransomware. Seu único objetivo é bloquear o acesso a sistemas ou arquivos de computador até que a vítima pague um resgate. Esses pedidos de resgate variam muito, do equivalente a algumas centenas de dólares a várias centenas de milhares.

O que é Ransomware?

Ransomware é uma categoria de software malicioso projetado para bloquear o acesso a um sistema de computador até que uma quantia em dinheiro seja paga. O pagamento geralmente é exigido em criptomoedas como Bitcoin ou Monero. As vítimas são instruídas a comprar esses ativos digitais e depois transferi-los para os invasores. O ransomware evoluiu na última década em um esforço para atingir mais vítimas, gerar enormes lucros para os cibercriminosos e tornar quase impossível recuperar dados, a menos que a vítima pague o resgate ou os recupere de backups.

Embora a criptografia seja considerada uma ferramenta poderosa para garantir a privacidade online, permitindo que todos se comuniquem sem medo de espionagem, os desenvolvedores de ransomware usaram criptografia para garantir que os arquivos afetados não possam ser usados. Alguns mecanismos de criptografia impossibilitam a recuperação de dados, a menos que os invasores concordem em enviar às vítimas a chave de descriptografia, desbloqueando o acesso ao sistema afetado após o pagamento do resgate. Imagine alguém invadindo sua casa, encontrando suas joias, trancando-as em um cofre impenetrável no meio de sua casa e saindo com a chave depois de colocar uma nota de resgate. Se você entrar em contato com o ladrão e pagar a nota de resgate, ele lhe dará a chave para desbloquear o cofre e chegar às suas joias. Caso contrário, você terá que quebrar o cofre por conta própria. Você sabe que todos os seus objetos de valor estão lá, mas simplesmente não pode usá-los. Ransomware age de maneira semelhante, exceto que vai atrás de seus arquivos e dados.

Três tipos diferentes de ransomware estão disponíveis até agora:

1. Armário de tela

Os “mais suaves” de todos os ransomwares são os bloqueadores de tela: eles apenas impedem o usuário de acessar seu dispositivo bloqueando o acesso à área de trabalho ou tela inicial no caso de smartphones. Embora irritantes, os armários de tela podem ser ignorados sem pagar o invasor se você tiver experiência técnica suficiente.

2. Ransomware de criptografia

Embora as primeiras cepas de ransomware menos malignas tenham se mostrado ineficazes para ganhar dinheiro, pois se concentraram em impedir que os usuários acessassem seus dispositivos usando armários de tela (nenhum dado foi criptografado), versões posteriores começaram a usar criptografia conhecida como cripto-ransomware. O Crypto-ransomware é extremamente eficaz, pois criptografa informações específicas armazenadas localmente e, às vezes, backups na nuvem também e se oferece para descriptografá-las em troca de uma taxa que varia de US$ 300 a US$ 900. Como o crypto-ransomware usa a mesma tecnologia que protege nossas conversas online, transações bancárias e comunicação militar, os arquivos criptografados não podem ser recuperados sem pagar o resgate. As famílias de cripto-ransomware são responsáveis por tirar mais de um bilhão de dólares por ano das vítimas. Algumas famílias de cripto-ransomware, como o GandCrab, geraram o equivalente a mais de 2 bilhões de dólares em resgate pago em menos de dois anos de atividade.

Outras famílias de ransomware começaram a adotar a extorsão como outra tática de intimidação para assustar as vítimas e fazê-las pagar. Por exemplo, antes que os invasores realmente criptografem dados privados, eles os roubam das vítimas e ameaçam expô-los online como parte de uma campanha pública de vergonha se o pedido de resgate não for pago.

3. Criptografador de disco

Por fim, as formas mais disruptivas de ransomware são conhecidas como criptografadores de disco. Ao contrário dos criptografadores de arquivos, os criptografadores de disco impedem que os usuários inicializem todo o sistema operacional, pois o ransomware mantém toda a unidade de disco “refém”.

Como um Ransomware se espalha?

Os e-mails são um dos mecanismos mais usados para espalhar ransomware. Induzindo as vítimas a clicar em links e baixando arquivos infectados por ransomware, ou anexando documentos corrompidos que se apresentam como currículos, faturas e outros tipos de arquivos, os e-mails de spam contribuem para um grande número de infecções por ransomware. Se o usuário abrir a mensagem e clicar no anexo, o processo de criptografia será iniciado. Quando todas as informações são criptografadas, o usuário vê uma mensagem de aviso na área de trabalho, juntamente com instruções sobre como pagar o resgate e obter a chave de descriptografia.

Outra técnica que os invasores usam é comprar publicidade em sites de alto tráfego e aproveitá-los para explorar vulnerabilidades em navegadores ou plugins. Quando essa vulnerabilidade é explorada, o navegador ou plug-in trava e a carga útil do ransomware é instalada automaticamente. Muitos usuários ficaram relutantes em abrir anexos ou clicar em links de e-mail, então esse método remove qualquer interação do usuário ou componente de engenharia social, confiando em vulnerabilidades não resolvidas.

Por último, mas não menos importante, os cibercriminosos infiltram o ransomware em conteúdo ilegal e pirata que está disponível para download em sites de torrent ou “warez”. Vítimas desavisadas baixam ransomware disfarçado de cracks, geradores de chaves e outros tipos de software em seus sistemas, executam-nos e, consequentemente, instalam ransomware.

Como proteger seu PC contra ataques de ransomware

O ransomware é um negócio altamente lucrativo para os cibercriminosos, que investem constantemente em novas maneiras de infectar as vítimas e dificultar o combate às soluções de segurança. A melhor maneira de se proteger contra ataques de ransomware é não ser infectado. A infecção por ransomware pode ser limitada e às vezes evitada com algumas práticas recomendadas:

1. Use um antivírus atualizado

Use uma solução anti-malware com módulos anti-exploit, anti-malware e anti-spam que são constantemente atualizados e capazes de realizar varreduras ativas. Certifique-se de não substituir as configurações ideais e de atualizá-las diariamente.

2. Agende backups de arquivos

Faça backup regularmente de seus arquivos na nuvem ou localmente para que os dados possam ser recuperados em caso de criptografia. Os backups não devem ser armazenados em uma partição diferente do PC, mas em um disco rígido externo conectado ao PC apenas durante o backup.

3. Mantenha o Windows atualizado

Mantenha o sistema operacional Windows e o software vulnerável - especialmente o navegador e os plug-ins do navegador - atualizados com os patches de segurança mais recentes. Os kits de exploração usam vulnerabilidades nesses componentes para instalar malware automaticamente.

4. Mantenha o UAC ativado

O UAC (Controle de Conta de Usuário) notifica você quando alterações serão feitas em seu computador que requerem permissão de nível de administrador. Mantenha o UAC habilitado para diminuir ou bloquear o impacto do malware.

5. Siga as práticas seguras de internet

Siga as práticas seguras da Internet. Não visite sites questionáveis, não clique em links nem abra anexos de e-mails de fontes incertas. Evite baixar aplicativos de sites desconhecidos - instale apenas softwares de fontes confiáveis. Não forneça informações de identificação pessoal em salas de bate-papo públicas ou fóruns.

6. Habilite bloqueadores de anúncios

Habilite o bloqueio de anúncios e extensões de privacidade (como AdBlock Plus) para reduzir os anúncios maliciosos. Aumente sua proteção online ajustando as configurações de segurança do seu navegador. Como alternativa, você pode querer considerar uma extensão de navegador que bloqueia JavaScript (como NoScript).

7. Use filtros anti-spam

Implemente e use um filtro anti-spam para reduzir o número de e-mails de spam infectados que chegam à sua caixa de entrada.

8. Desative o Flash

Quando possível, virtualize ou desative completamente o Adobe Flash, já que esse plugin tem sido usado repetidamente como um vetor de infecção.

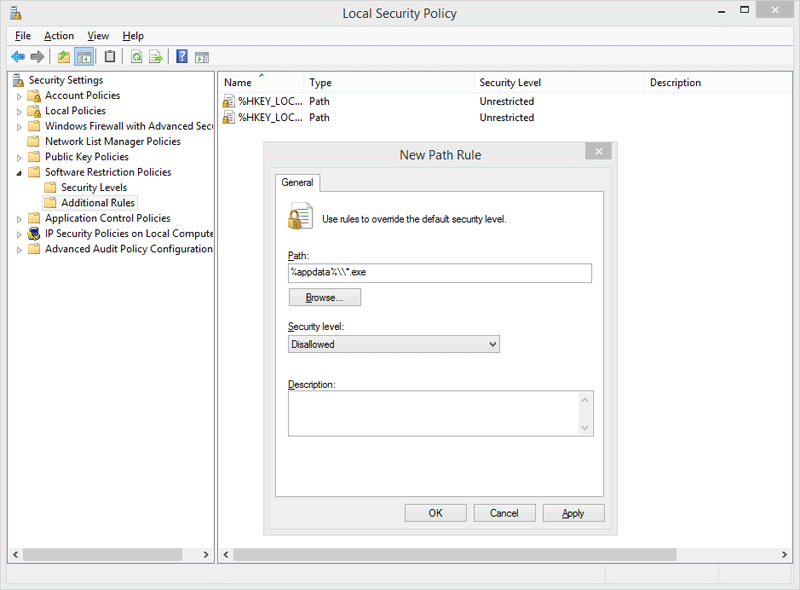

9. Ative as políticas de restrição de software

Se o seu computador executa uma edição do Windows Professional ou Windows Server ou se você for um administrador de sistema na equipe de TI da empresa, habilite as políticas de restrição de software. Imponha objetos de política de grupo no registro para bloquear executáveis de locais específicos.

Isso só pode ser obtido ao executar uma edição do Windows Professional ou do Windows Server. A opção Políticas de restrição de software pode ser encontrada no editor de política de segurança local. Depois de clicar no botão Novas Políticas de Restrição de Software em Regras Adicionais, as seguintes Regras de Caminho devem ser usadas com o nível de Segurança Não Permitido:

"%username%\\Appdata\\Roaming\\*.exe"

"%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\\.*exe"

C:\\\*.exe

"%temp%\\*.exe"

"%userprofile%\\Start Menu\\Programs\\Startup\\*.exe”

"%userprofile%\\*.exe”

"%username%\\Appdata\\*.exe”

"%username%\\Appdata\\Local\\*.exe”

"%username%\\Application Data\\*.exe”

"%username%\\Application Data\\Microsoft\\*.exe”

"%username%\\Local Settings\\Application Data\\*.exe”

O que fazer se um ransomware criptografar seus arquivos

Normalmente, no caso de criptografar ransomware, os arquivos locais são criptografados usando um par de chaves gerado aleatoriamente associado ao computador infectado. Enquanto a chave pública é copiada no computador infectado, a chave privada só pode ser obtida pagando por ela dentro de um período de tempo alocado. Se o pagamento não for entregue, a chave privada é excluída, não deixando nenhum método de descriptografia possível para recuperar os arquivos bloqueados.

As autoridades recomendam não ceder às exigências de resgate. Pagar um resgate não garante que você receberá seus arquivos de volta e serve apenas para alimentar financeiramente o desenvolvimento de novas e mais sofisticadas famílias de ransomware, ajuda a financiar outras atividades cibercriminosas e, em última análise, legitima o negócio de ransomware, tornando-o lucrativo para hackers. Derrotar ataques de ransomware é difícil, mas não impossível. As empresas policiais e de segurança trabalham juntas há anos para ajudar as vítimas a recuperar seus arquivos.

Dicas para recuperar dados criptografados de ransomware:

- Se o módulo de Remediação de Ransomware do Bitdefender estiver ativado no momento de um ataque de ransomware, seus arquivos serão restaurados automaticamente.

- Também é possível recuperar arquivos de ransomware criptografados restaurando os arquivos originais de um backup externo ou na nuvem.

- Iniciativas como o site nomoreransom.org podem ajudar as vítimas de ransomware a recuperar seus dados, nos casos em que autoridades policiais ou fornecedores de segurança encontraram uma maneira de descriptografar arquivos para famílias específicas de ransomware.

- O FBI tem as seguintes recomendações para vítimas de ransomware:

-

- Envie uma dica on-line ou entre em contato com o escritório local do FBI para solicitar assistência

- Envie uma denúncia ao Centro de Reclamações de Crimes na Internet (IC3) do FBI.

Lembrar! É importante fazer backup de seus dados com frequência, ficar atento a e-mails não solicitados, atualizar constantemente todos os seus softwares e sistemas operacionais, instalar uma solução de segurança com várias camadas de proteção contra ransomware e não ceder à extorsão.